Появление генеративного искусственного интеллекта (ИИ) и больших языковых моделей (LLM) привело к увеличению количества вредоносных ботов и кибератак. Но это больше касалось преступников с поверхностными знаниями программирования. Более продвинутые хакеры теперь способны использовать ИИ для создания сложного вредоносного программного обеспечения (ПО).

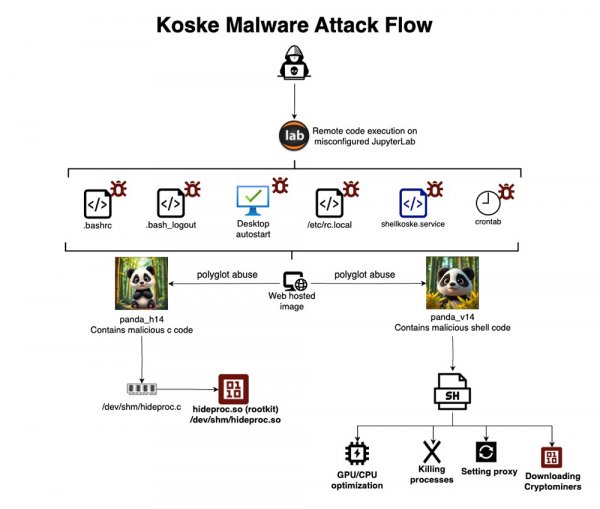

Недавно обнаружили вредоносное ПО которое назвали Koske. Вирус скрывается в сгенерированных изображениях панд (их находили среди файлов сайтов freeimage, postimage и OVH images), которые используют для атак на Linux-системы. Koske сочетает файлы изображений, руткиты и адаптивную логику криптомайнинга для создания скрытого и устойчивого бэкдора в системе.

Главная особенность Koske — использование полиглот-файлов

Файл, который может быть интерпретирован различными способами, в зависимости от контекста или программы, которая его использует., в частности, JPEG-изображений панд, которые выглядят безвредными для пользователя, но содержат встроенные shell-скрипты и C-код.

После открытия файл выглядит как милая картинка, но и одновременно запускает вредоносные команды для развертывания криптомайнеров, лучше всего оптимизированных для работы как с CPU, так и GPU, нацеленных на 18 различных монет (Monero, Ravencoin, Nexa, Tari, Zano и другие). Злоумышленники получают доступ через неаутентифицированный или неверно настроенный JupyterLab.

Если соединение с инфраструктурой Command & Control (C2) хакеров блокируется, вредоносное ПО самостоятельно выполняет диагностику: пробует доступ через curl, wget, TCP; очистку iptables, изменение DNS, ищет новых прокси из GitHub-списков, brute-force настройки прокси — все, чтобы восстановить связь с командным сервером.

Когда один майнинговый пул выключается, Koske динамически переключается на другой (или другую монету). Koske также использует скрытые руткиты для маскировки своих файлов, процессов и даже собственного присутствия от инструментов безопасности. Он обеспечивает устойчивость через cron-задания, модификации .bashrc и .bash_logout и даже создает собственные systemd-сервисы. Его модуль связи способен обнаруживать прокси, что придает устойчивость в различных сетевых условиях — характерный признак логики, созданной с использованием ИИ.

Исследователи модульные структуры кода, хорошо прокомментированную логику и защитные шаблоны программирования как признаки того, что в написании Koske использовались большие языковые модели (LLM).

Уже известные угрозы

Недавно хакеры заразили более 3,500 веб-сайтов скрытыми скриптами для майнинга токенов Monero (XMR). При этом вредоносное ПО не ворует пароли и не блокирует файлы, а превращает браузеры посетителей зараженных сайтов в движки майнинга Monero.

СпецпроектыЦифровий автосалон Mercedes-Benz: тестуємо платформу покупки авто онлайнРеволюційно новий Lexus ES: витончена елегантність, новий рівень оснащення та електричний або гібридний двигун на вибір

Источник: Aqua Security

No Comment! Be the first one.